Slide 1 - Conception d’une Architecture Cloud Native Sécurisée pour un service IAM SaaS

Conception d’une Architecture Cloud Native Sécurisée

Service IAM SaaS Multi-tenant Épreuve 11 – Gestion de Projet Nom du groupe

Generated from prompt:

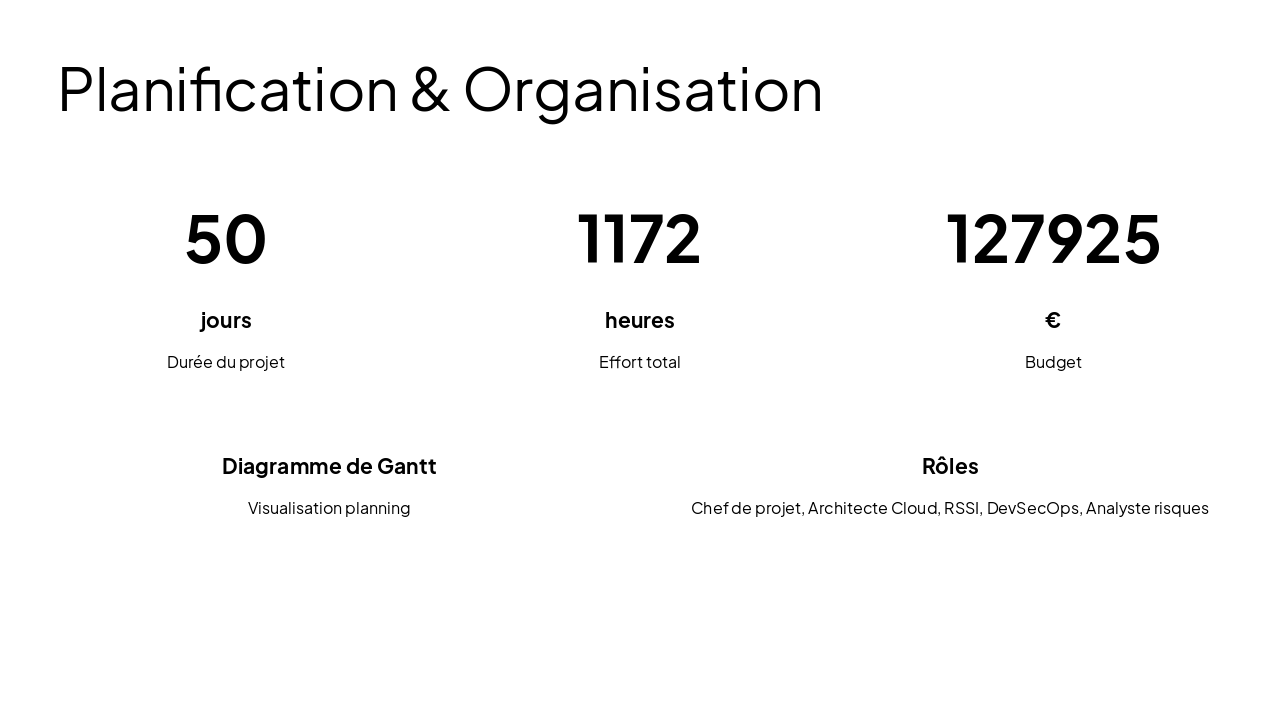

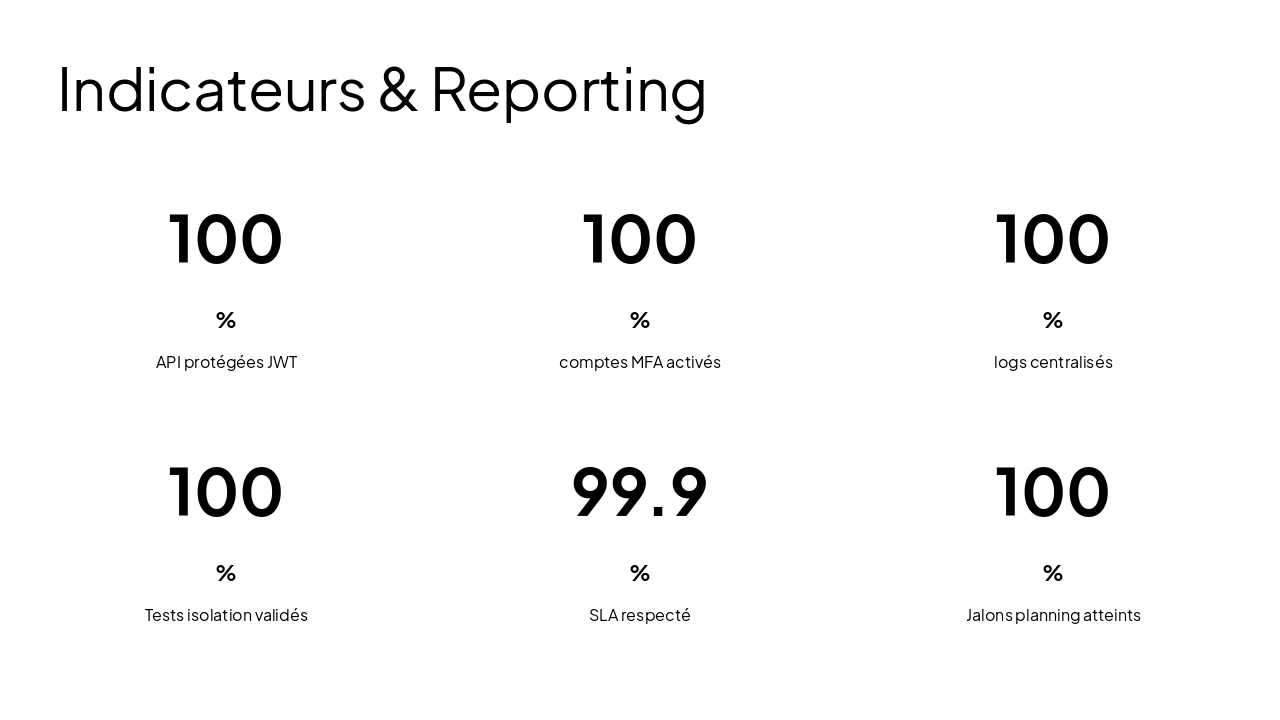

Create a professional 12-slide presentation (approx. 11 minutes) in French titled: "Conception d’une Architecture Cloud Native Sécurisée pour un service IAM SaaS". Tone: professional, clear, structured for academic defense (Épreuve 11 – Gestion de Projet). Modern cybersecurity design style (blue, dark background, clean diagrams, icons). Slide 1 – Titre - Conception d’une Architecture Cloud Native Sécurisée - Service IAM SaaS Multi-tenant - Épreuve 11 – Gestion de Projet - Nom du groupe Slide 2 – Contexte et Problématique - Explosion des services numériques - Risques : credential stuffing, fuite inter-tenant, compromission admin - Startup SaaS IAM - Problématique : Comment concevoir une architecture Cloud sécurisée, résiliente et conforme pour un service IAM multi-tenant ? Slide 3 – Objectifs du Projet Objectif principal : Concevoir une architecture Cloud sécurisée IAM SaaS Objectifs spécifiques : - Analyse de risques formelle - Isolation multi-tenant - Haute disponibilité ≥ 99,9 % - Sécurisation API - DevSecOps intégré - Plan de réponse aux incidents Slide 4 – Méthodologie - Approche Agile - Security by Design - Analyse qualitative : Risque = Impact × Probabilité - Aucun risque critique accepté - Intégration des risques dès la conception Slide 5 – Analyse des Risques Présenter les risques critiques : - RSK-01 Credential stuffing (Score 20) - RSK-04 Broken Authorization - RSK-05 Fuite inter-tenant - RSK-08 DDoS applicatif Mentionner la baseline CTRL (23 contrôles sécurité) Slide 6 – Architecture Globale Décrire : - Couche Edge : DNS + Protection DDoS + WAF - API Gateway : validation JWT + rate limiting - Réseau segmenté (subnets dédiés) - AKS multi-région - Base de données isolée (Private Endpoint) - Supervision centralisée Include a clean architecture diagram style visual. Slide 7 – Sécurité & Isolation Multi-Tenant - Validation JWT - MFA obligatoire - Enforcement tenant_id - Row Level Security - NetworkPolicies Kubernetes - Gestion des secrets via coffre sécurisé Slide 8 – Résilience & Haute Disponibilité - Déploiement multi-région - Réplication bases de données - Sauvegardes chiffrées - RPO / RTO définis - SLA ≥ 99,9 % Slide 9 – DevSecOps & Supervision - Infrastructure as Code - Pipeline CI/CD sécurisé (SAST, SCA, scan images) - Centralisation des logs - Alerting automatique - Audit des actions administratives Slide 10 – Planification & Organisation - Projet sur 50 jours - 1172 heures - Budget : 127 925 € - Diagramme de Gantt - Rôles : Chef de projet, Architecte Cloud, RSSI, DevSecOps, Analyste risques Slide 11 – Indicateurs & Reporting - % API protégées JWT - % comptes MFA activé - 100 % logs centralisés - Tests isolation validés - SLA respecté - Jalons planning atteints Slide 12 – Conclusion - Architecture sécurisée cohérente - Risques maîtrisés - Security by Design appliqué - Isolation multi-tenant robuste - Résilience garantie Conclude with strong academic closing statement. Design instructions: - Modern cybersecurity theme - Clean typography - Icons for security, cloud, shield, database - Minimal text per slide - Professional layout ready for defense presentation

Conception d'une architecture cloud native sécurisée pour un service IAM SaaS multi-tenant : analyse des risques, isolation stricte, haute disponibilité, DevSecOps, résilience et gestion de projet agile.

Conception d’une Architecture Cloud Native Sécurisée

Service IAM SaaS Multi-tenant Épreuve 11 – Gestion de Projet Nom du groupe

---

Photo by Armin Babakhani on Unsplash

🔐 Validation JWT Vérification des tokens d'accès

🔑 MFA obligatoire Authentification multi-facteurs

🏢 Enforcement tenant_id Contrôle strict de l'isolation par tenant

📊 Row Level Security Sécurité granulaire en base de données

🌐 NetworkPolicies Kubernetes Segmentation réseau native

💼 Gestion des secrets via coffre sécurisé Vault pour credentials sensibles

Architecture sécurisée cohérente Risques maîtrisés Security by Design appliqué Isolation multi-tenant robuste Résilience garantie

Une conception innovante et robuste répondant aux exigences de l’Épreuve 11 – Gestion de Projet.

Explore thousands of AI-generated presentations for inspiration

Generate professional presentations in seconds with Karaf's AI. Customize this presentation or start from scratch.