Slide 1 - Scénarios d’attaque & défense – Architecture MedLogistics

This title slide introduces "Scénarios d’attaque & défense – Architecture MedLogistics," focusing on attack and defense scenarios within the MedLogistics system. The subtitle describes it as a presentation of MedLogistics' security architecture, covering potential attacks and corresponding defenses.

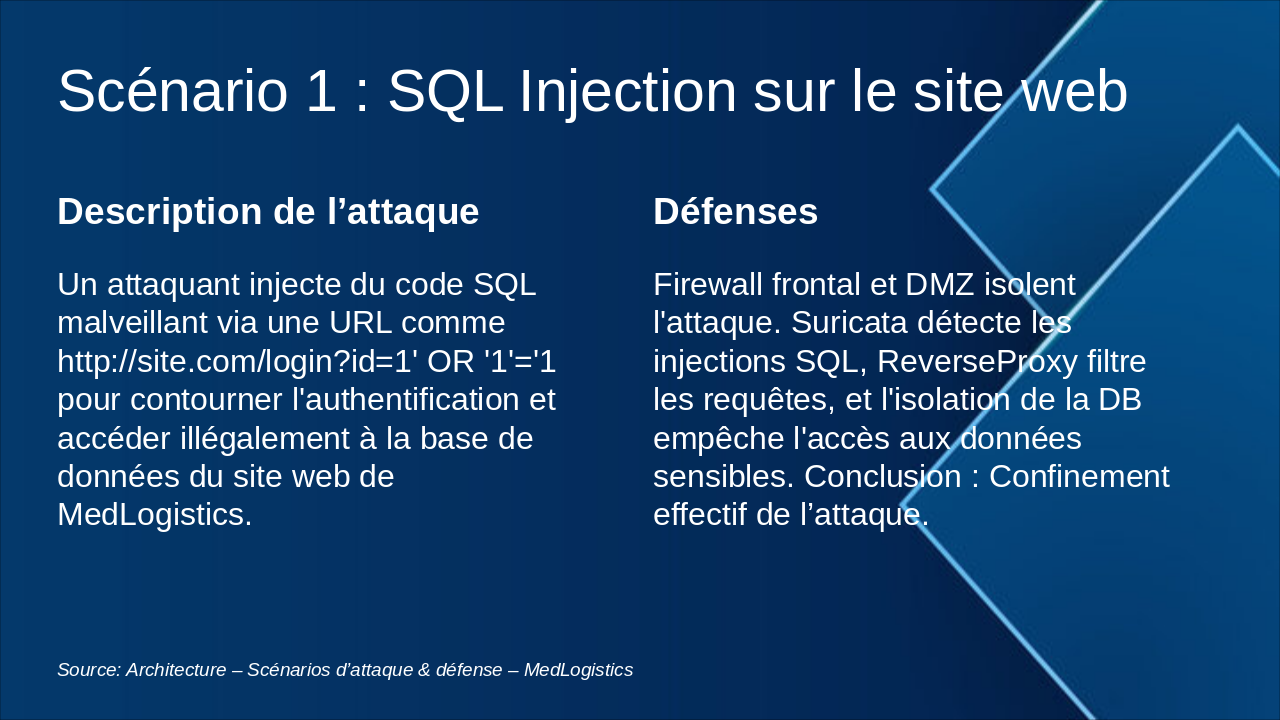

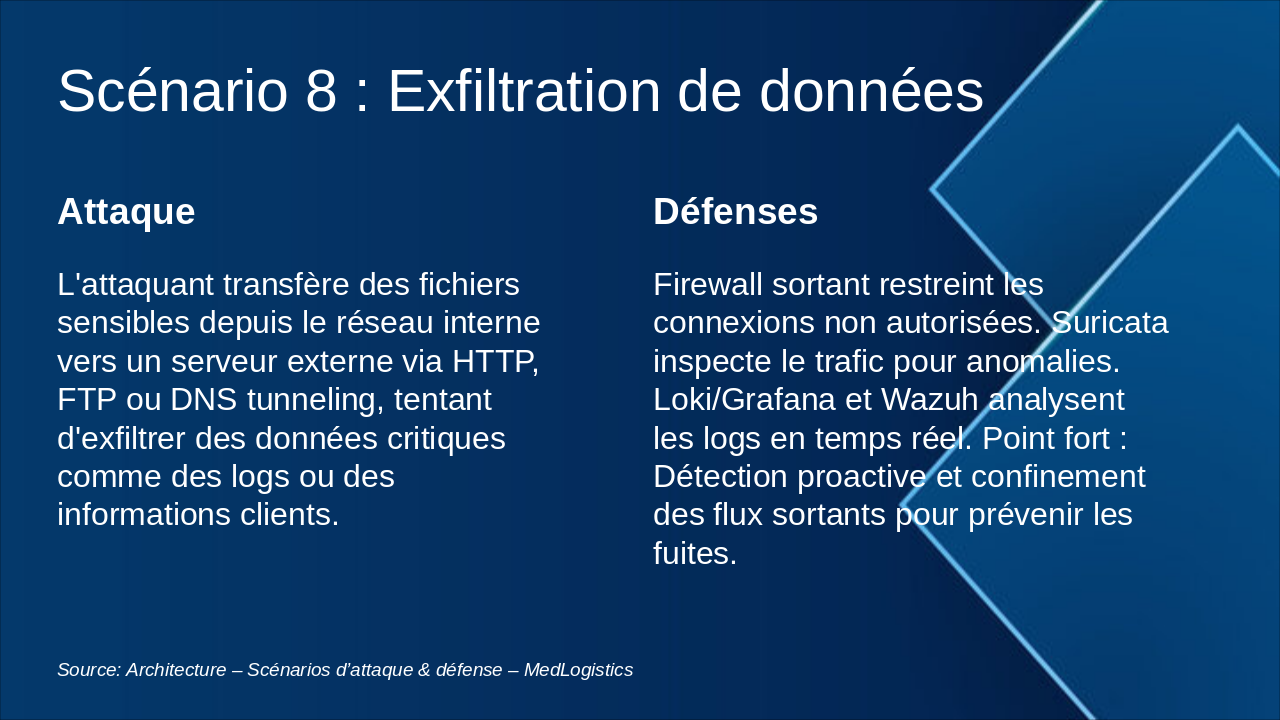

Scénarios d’attaque & défense – Architecture MedLogistics

Présentation de l'architecture de sécurité de MedLogistics, couvrant attaques et défenses.

Source: Architecture – Scénarios d’attaque & défense – MedLogistics